La respuesta a incidentes es un enfoque organizado para abordar y gestionar las consecuencias de una violación de la seguridad o un ataque cibernético, también conocido como un incidente de TI, un incidente informático o un incidente de seguridad. El objetivo es manejar la situación de manera que limite los daños y reduzca el tiempo y los costos de recuperación[1].

Si vemos la imagen siguiente, diríamos que es obvia la respuesta formulada a una violación de la seguridad[2], pero sabemos que la respuesta depende de muchos factores.

Lo que significa que debemos preparar a la organización para entender y saber cómo debe responder.

La respuesta a incidentes debe ser parte del ADN de la organización

La seguridad es una combinación de protección, detección y respuesta[3]. Debemos prevenir y responder rápido y eficientemente, para evitar daño a la imagen, pérdida de credibilidad, multas o incumplimiento normativo, entre otros efectos negativos. Así, es algo constante; por tanto, la respuesta a incidentes debe ser parte del ADN de la organización[4].

La preparación [prevención, proactividad[5] y no reacción, reactividad] es, entonces, el eje central sobre el cual, de forma continua y no necesariamente secuencial, gravitan el análisis y la detección, valoración del impacto y diagnóstico, contención, erradicación o respuesta (con un plan), y recuperación, remediación o estabilización o retorno a las operaciones normales, y las lecciones aprendidas o actividades posteriores al incidente[6]. Como Benjamín Franklin dijo, “Una onza de prevención vale una libra de cura”[7].

Esta preparación es crucial, máxime cuando nuestra dependencia de la tecnología conectada a internet está superando nuestra capacidad de asegurarla.

Cuanto más cambian las cosas, más permanecen igual

Conocemos el dicho de que la seguridad es un proceso y no un producto. En esta tarea de seguridad están implicados y comprometidos las personas, los procesos y la tecnología[8].

Sabemos que para una intrusión hay que analizar el objetivo potencial, identificar el mejor conjunto de herramientas a emplear con intención de lograr la intrusión a través de una vulnerabilidad identificada, realizar la intrusión misma explotando la vulnerabilidad identificada. Lo demás va por cuenta del cracker o hacker. Con el transcurrir del tiempo, a tecnología y las herramientas han cambiado y hasta se han sofisticado (amenazas persistentes avanzadas -APT[9]), pero el patrón de un intento de intrusión permanece siendo el mismo.

Si recordamos las recomendaciones de ITIL[10], debemos evitar errores en la gestión de servicios de TI[11] al incorporar la seguridad de la información y su gestión desde su diseño[12], entre otros muchos procesos de gestión de servicios. Y si seguimos las recomendaciones de DevOps[13] [14], deberíamos buscar la máxima automatización que sea posible alcanzar. Pero sabemos que esto es una tarea pensante, por tanto, no podemos prescindir de la intervención humana.

De hecho, sería ideal que el factor [del error] humano se eliminara por completo. Pero esto no es posible [aún]. Las organizaciones son tan cambiantes como los ecosistemas en que se desarrollan (mercado, competencia, tamaño, giro, dispersión, coyuntura socio-económica, coyuntura política, moda, cultura, marco legal, entre otros factores), que usualmente [sino siempre] tienen una prioridad mayor que las diferentes necesidades o posibilidades tecnológicas a las que estas organizaciones tienen acceso (presupuesto, factibilidad técnica, recursos y capacidades, entre otros factores).

Así, las organizaciones exponen diferentes superficies de ataque a diferentes vectores de ataque en ciberseguridad, ataques que alcanzan diferentes grados de éxito.

La superficie de ataque es la suma total de todas las vulnerabilidades potenciales[15] en nuestro ecosistema[16] tecnológico. Tenemos, por ejemplo, aplicaciones legadas, obsoletas o mal codificadas o que utilizan ineficientemente la plataforma tecnológica, lenguajes de programación propensos a ataques[17], sistemas operativos obsoletos o no parchados oportunamente, personalización del HW y/o SW de seguridad (firewall, proxy, IDS/IPS, VPN, otros), el factor humano que conlleva hoy a considerar también la sobreexposición en las redes sociales[18], entre otros.

Los vectores de ataque en ciberseguridad son formas o medios que explotan las debilidades propias de la tecnología o de los usuarios para permitir el acceso de piratas informáticos a una computadora – o red de computadoras. Tenemos[19], por ejemplo, malware, keyloggers, ingeniería social mediante engaño (phishing) o correo electrónico no solicitado (spam), DDosS, suplantación de identidad (spoofing), modificación y/o fabricación de mensajes, análisis de tráfico (sniffing), escucha furtiva de una comunicación (en redes móviles), entre otros.

Muchas veces nos damos cuenta de cómo esta superficie de ataque ha cambiado luego que tomamos conciencia de que algo debimos haber hecho antes[20].

Por ello es necesario identificar los indicadores de compromiso y combinarlos con indicadores de exposición a fin de facilitar una seguridad de la información proactiva y unificada, holística en cuanto a interrelación de diferentes factores comprometedores de la seguridad o cuya seguridad puede ser comprometida.

Los indicadores de compromiso proporcionan una visión de lo que ocurre u ocurrió en nuestro ecosistema tecnológico. Por ejemplo, tenemos tráfico de salida inusual, accesos anómalos a cuentas privilegiadas, aumento en accesos a la base de datos, entre otros.

Los indicadores de exposición son factores que pueden conducir a un ataque, describen debilidades de seguridad que son particulares de una red empresarial y pueden ser explotadas por un atacante. Por ejemplo, reglas de acceso que no están bien definidas, exposición a vulnerabilidades, nuevas vulnerabilidades, personalización y/o configuración insegura de dispositivos, entre otros.

Y las cosas se complican

Pero, sabiendo [con muchos años de anticipación y hasta habiendo experimentado] todo esto, [aún] no hacemos lo necesario para evitar situaciones, digamos, comprometedoras, y seguimos con más de lo mismo.

Podemos perder control de nuestro entorno computacional (si utilizamos servicios como la nube), podemos sufrir de ataques persistentes avanzados (direccionados), y las empresas siguen invirtiendo poco en protección y detección, ambas imperfectas incluso en las mejores circunstancias.

Los sistemas de protección son casi solo tecnología, con alguna asistencia de personas y procesos. La detección requiere proporciones más o menos iguales de personas, procesos y tecnología. La respuesta es mayoritariamente realizada por personas, con asistencia crítica de procesos y tecnología.

Así, la respuesta a incidentes necesita personas, no tecnología que la suplante, porque una respuesta exitosa a un incidente requiere pensar.

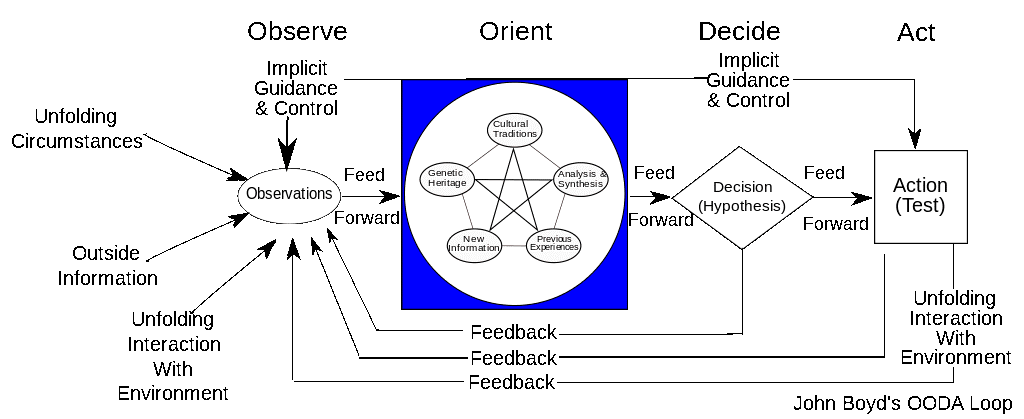

Cómo nos ayudan los bucles OODA[21] (Schneier 2014[22])

OODA significa “observar, orientar, decidir, actuar”. Fue desarrollado por el coronel de la Fuerza Aérea de los Estados Unidos John Boyd. Implica cambiar la situación más rápidamente que el otro lado pueda comprender[23]. Algo que puede encontrarse en entornos Agile.

Es algo parecido a cómo los seres humanos tomamos decisiones.

Observemos lo que pasa en toda nuestra red; cuanta mayor información tengamos, de los mejores medios y herramientas que hayamos, consiente, consistente, correcta y oportunamente, desplegado e interrelacionado, mejor podremos entender el posible ataque. Los incidentes no son ocurrencias estándar, todos son diferentes, dependen de diferentes circunstancias.

Se debe entender qué significa la orientación del ataque en el contexto cultural, socio-económico, político, regulatorio, legal, dentro de la organización, considerando información nueva e histórica. Gestionamos el conocimiento y el tácito lo convertimos en explícito. Existe una guía y un control implícitos. Pensamos que nuestro firewall nos protege mientras nadie reclama, pero ¿analizamos hacia qué servicio o componente de servicio están dirigidos los ataques? ¿Qué nuevo hemos puesto en producción? ¿Quiénes son nuestros nuevos usuarios? Entender lo que pasa importa a menudo más que los detalles técnicos. Esta tarea es nuestra brújula hacia la siguiente etapa[24].

El responsable, previamente identificado, debe decidir rápido el mejor curso de acción con lo mejor de la información explícita que disponga, sabiendo previamente de qué partes recibe la información y cómo se adoptan esas decisiones[25]. Todas las decisiones deben ser defendibles después del hecho, y estar documentadas.

Las acciones correctivas deben ejecutarse de manera rápida y efectiva. La seguridad vendrá de la auditoría en lugar del control de acceso. El equipo de respuesta a incidentes necesita entrenar repetidamente, porque nada mejora la capacidad de alguien para actuar más que la práctica.

Pensamientos finales

Tal vez si empleamos el engaño[26] cibernético mediante el antiquísimo método del “tarro de miel” (honey pot). El engaño cibernético crea un entorno que parece real y normal para el atacante, pero que incluye obstáculos ruidosos. El engaño debe parecer realista porque una vez que un atacante descubre el engaño, puede cambiar su comportamiento de maneras inesperadas[27].

Observamos que la retroalimentación es primordial[28]. La comunicación entre jefes y empleados es crítica a fin de asegurar su compromiso[29].

Freud dijo que el pensamiento es el ensayo de la acción.

Empecemos a pensar –proactivamente, previsoramente.

[1] https://searchsecurity.techtarget.com/definition/incident-response

[2] http://web.mit.edu/rhel-doc/4/RH-DOCS/rhel-sg-es-4/ch-response.html

[3] https://www.schneier.com/blog/archives/2014/11/the_future_of_i.html

[4] http://www.magazcitum.com.mx/?p=2934#_edn1

[5] https://www.jagi.pe/2017/04/seis-factores-criticos-crear-mejor-estrategia-seguridad-ti/

[6] https://www.sans.org/reading-room/whitepapers/incident/incident-handlers-handbook-33901

[7] https://www.goodreads.com/quotes/247269-an-ounce-of-prevention-is-worth-a-pound-of-cure

[8] https://www.jagi.pe/2016/05/proyectos-apoyan-negocios/

[9] https://es.wikipedia.org/wiki/Amenaza_persistente_avanzada

[10] https://www.jagi.pe/2016/03/itil-slc-fundamentos/

[11] https://www.jagi.pe/2017/07/algunas-mejores-practicas-evitar-fracaso-ti/

[12] https://www.jagi.pe/2018/03/26-errores-gestion-de-servicios/

[13] https://www.jagi.pe/2016/08/devops-itil-riesgos-oportunidades/

[14] https://www.jagi.pe/2017/11/16-habilidades-seguridad-critica-necesitamos/

[15] https://searchdatacenter.techtarget.com/es/definicion/Superficie-de-ataque-de-IoT

[16] https://www.jagi.pe/2016/06/algo-adicional-seguridad/

[17] https://searchdatacenter.techtarget.com/es/cronica/Versiones-obsoletas-de-Java-y-Windows-XP-crearan-la-tormenta-perfecta

[18] https://www.welivesecurity.com/la-es/2018/07/02/principio-minima-exposicion-estrategia-seguridad/

[19] https://www.gb-advisors.com/es/vectores-de-ataque-en-ciberseguridad/

[20] https://www.isaca.org/Journal/archives/2017/Volume-1/Pages/indicators-of-exposure-and-attack-surface-visualization-spanish.aspx

[21] https://searchcio.techtarget.com/definition/OODA-loop?src=5846793&asrc=EM_ERU_105946285&utm_content=eru-rd2-rcpD&utm_medium=EM&utm_source=ERU&utm_campaign=20190104_ERU%20Transmission%20for%2001/04/2019%20(UserUniverse:%20469049)

[22] https://www.schneier.com/talks/archives/2014/10/the_future_of_incide.html

[23] https://docplayer.net/25875213-Agile-methods-embedded-in-the-united-states-military-war-fighting-methods-how-ooda-war-fighting-stacks-up-against-agile-software-development.html

[24] https://searchbusinessanalytics.techtarget.com/news/2240025757/Business-intelligence-and-the-OODA-loop

[25] https://searchcio.techtarget.com/opinion/The-future-of-incident-response-is-in-real-time-OODA-feedback-loops

[26] http://classics.mit.edu/Tzu/artwar.html

[27] https://searchsecurity.techtarget.com/tip/How-to-use-the-OODA-loop-to-improve-network-security

[28] https://victorops.com/blog/how-feedback-loops-help

[29] https://searchhrsoftware.techtarget.com/feature/New-employee-engagement-tools-replacing-annual-surveys?src=5850014&asrc=EM_ERU_106275737&utm_content=eru-rd2-rcpD&utm_medium=EM&utm_source=ERU&utm_campaign=20190111_ERU%20Transmission%20for%2001/11/2019%20(UserUniverse:%20473705)