¿Presupuesto de seguridad de TI?

¿Recuerdan cuando los mayores llamaban a los pequeños para darles un caramelo y que se vayan a jugar a otra parte sin fastidiar? Claro hablo de los abuelos –y (cualquier semejanza con la realidad es pura coincidencia) de la actitud de algunas organizaciones con respecto a la seguridad de TI [felizmente con tendencia decreciente según las estadísticas], a pesar de la interconexión global que hoy vivimos y de las noticias de exposición pública [no autorizada] de una variedad de datos sensibles del tipo personal, financiero, y de propiedad intelectual[1] [de la propia empresa y, más aún y con mayor razón, de nuestros clientes por estar sujetos a normativas y regulaciones de carácter legal y con responsabilidad penal], además de estrategias de negocio, entre otros.

Sí, la seguridad de TI no es una actividad colateral o complementaria, menos es un absoluto; tampoco se trata de considerar una sola tecnología ni de invertir en una herramienta en particular, ni de realizar una inversión única [sin considerar su sostenibilidad], ni aislada [ya que atañe a toda la organización]. Se trata de definir los niveles aceptables de riesgo para el negocio con el fin de estar en condiciones de justificar el gasto en consecuencia[2].

Entonces, si el negocio desea conocer cuál es el retorno de su inversión en seguridad, ¿cómo podemos demostrar esto? Una evaluación de la seguridad de la empresa por un tercero (estable y con permanencia en el mercado) podría ser una alternativa –para tener cierto grado de credibilidad porque nadie es profeta en su tierra reza el dicho. Claro obtenemos probablemente un informe situacional frío y resultado de una foto del momento, con algunas conclusiones [todo marcha según lo planeado; mejor; o peor y aquí recién accionamos] y recomendaciones del estado del arte de la tecnología de seguridad vigente. No nos engañemos pretendiendo tapar el sol con un dedo.

¿Ya utilizamos esta opción? Bueno. Otra alternativa podría ser demostrando un modelo de negocio legítimo [entender primero la cultura organizacional, lo que le es importante al negocio, y el negocio mismo] para las medidas de seguridad que se está buscando implementar [qué es importante, la disponibilidad, la confidencialidad, o la integridad de los datos –y centrar el caso sobre ello encontrando aliados que respalden la propuesta], y cómo estas medidas son inversiones a largo plazo para la organización [las comparaciones son malas dicen algunos pero, si a alguien le pasó algo malo por no adoptar las medidas de seguridad apropiadas y a tiempo, ¿por qué debemos nosotros contribuir con la estadística?], desarrollando un caso de negocio que incluya la financiación de funciones cruzadas y una fuerte cooperación en la empresa entre la seguridad, la planificación de la continuidad del negocio, recuperación de desastres, convergencia para una alineación más cercana de la seguridad física, seguridad de la información, seguridad operacional, y seguridad del personal –que podrían estar separadas en la organización pero proporciona la oportunidad de un aumento significativo de la eficiencia, la eficacia y reducción de costos, legal, otros.

De hecho, en cada vez más empresas, la junta directiva quiere saber qué iniciativas de seguridad están en marcha o se están planeando[3]. Pero aún más importante que la cantidad de dinero que se gasta es dónde y cómo se gasta ese dinero[4]; después de todo, nadie quiere gastar más de lo necesario [muchas empresas ya han pagado por un software pero no lo usan o no utilizan todas sus características de protección]. Según IDC[5], hay cuatro clases de empresas:

- Derrotistas, completamente reactivas, invierten en seguridad de TI sólo del 5 al 6% de su presupuesto.

- Negacionistas, dedicadas a satisfacer requisitos de cumplimiento –sin preocuparse mayormente de la sostenibilidad, invierten alrededor del 8% de su presupuesto en seguridad.

- Realistas, han evolucionado hasta el punto en que la tienen los procesos de seguridad, personal capacitado y tecnología de todo en el equilibrio adecuado, invierten alrededor del 14% de sus presupuestos en materia de seguridad.

- Egoístas, invierten aproximadamente el 12% de su presupuesto en medidas de seguridad, pero tienden a tener un exceso de confianza en sus sistemas de seguridad.

¿En cuál categoría cree que se encuentra su organización? Con respecto a niveles de madurez en seguridad de TI, el artículo dice que los realistas estarían entre los niveles de madurez tres (proceso formal de riesgo en toda la organización para la aplicación de tecnologías, políticas, habilidades, respuesta a incidentes, entre otros aspectos) y cuatro (visibilidad consistente para medir el rendimiento contra métricas de riesgo para las tecnologías, las políticas, capacitación técnica, seguridad, habilidades, ente otros aspectos).

Autoconocimiento señores [descubrir activos de información, identificados, catalogados y tratados en consecuencia] –y sinceramiento de nuestro nivel [superficie] de exposición [detectar vulnerabilidades] a las amenazas, reconociendo que no toda brecha de seguridad podrá ser cerrada[6]. Dieron en el clavo: riesgos y su [continua] gestión.

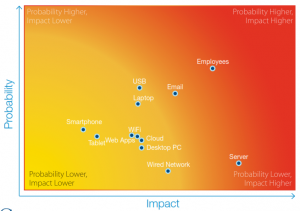

Si bien el informe mantiene que los empleados [su poca o ninguna capacitación sobre todo[7]] son aún una fuente alta de problemas de seguridad, no descartemos a priori lo demás.

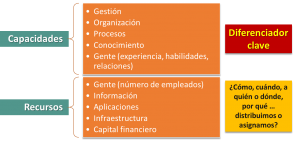

Ya descubrimos y detectamos, ahora no olvide que después debe identificar [determinar] las necesidades, priorizar y evaluar opciones –reconociendo fortalezas y debilidades en cuanto a recursos y capacidades la existencia de [y tal vez mejora de] procesos (o su carencia) –me refiero además a controles y contramedidas –que se deben desplegar, y la tecnología (desplegada, por desplegar, o carente). Y todo esto siguiendo el ciclo interminable de la re-evaluación [o mejora continua si les parece mejor] para asegurar la sostenibilidad y sustentabilidad de las contramedidas implementadas. Así es, la gestión de riesgos.

Los recursos (materia prima –aquí aplicamos el 6W-2H[8]) y capacidades (representan las habilidades desarrolladas a lo largo del tiempo para transformar los recursos en valor a través de la gestión, la organización, los procesos y el conocimiento[9] -el diferenciador clave son las habilidades) son activos del servicio de seguridad de la información que se presta. La siguiente figura[10] muestra esta relación.

El mantra común es que la única manera de conseguir el presupuesto que desea es sufrir primero algún tipo de vulneración. Suena mal ¿verdad? ¿Cómo podemos conseguir presupuesto para la seguridad de TI? Aquí algunas sugerencias:

- Influencie, influencie, influencie, no busque mandar y controlar –probablemente le hayan delegado la función pero probablemente no le han entregado el poder suficiente.

- Hoy por hoy la seguridad de TI afecta no sólo a TI sino a TODA la organización. Céntrese en los esfuerzosque apoyan las iniciativasdel negocio [alineamiento, articulación son palabras clave aquí], ya que estos esfuerzos encuentranmásapoyo, y ayudan aconseguirapoyo interno [la literatura de gestión habla de identificar campeones, sponsors, que son gente de alto nivel que haya comprado la iniciativa y tenga el poder para apoyar en su ejecución].

- Asegure que se entienda el valor [no sólo la necesidad] para el negocio [en todos los estamentos de la organización] –por supuesto no olvide al gerente de finanzas [no lo considere un enemigo pero, si es así, recuerde a Tzun Tsu: “mantén a tus amigos cerca y a tus enemigos aún más cerca”].

- No caiga en la desesperación por conseguir presupuesto; no utilice tácticas de miedo vaticinando eventos apocalípticos porque, si no pasa nada, perderá credibilidad –y muy rápido.

- No pida más presupuesto de lo que efectivamente será capaz de ejecutar[11]. Pronostique, priorice, con sentido y ciencia –cualifique y cuantifique [y no olvide poner en la ecuación de valor sus recursos y capacidades].

- No descuide su ecosistema (otros proyectos, otros equipos de trabajo, otras unidades de negocio, el entorno interno y externo, la cultura, entre otros aspectos) porque puede afectar su capacidad paraejecutar y entregar -¿usted es el gestor verdad?

- Deje el corazón de lado; no se trata de usted en cuanto a tecnología [lo que quiere, le falta, le interesa, o le parece mejor (porque es más nuevo, tiene más funciones, y otras excusas)]; se trata [siempre y en primer lugar] de lo que la organización necesita [demanda]. Recuerde, “Buscad primero el reino de Dios y su justicia y todo lo demás se os dará por añadidura” (Mt 6:33)”.

- Hable con otras unidades de negocio dentro de la empresa para captar sus necesidades, preocupaciones y criterios de éxito; su participación contribuirá a garantizar que la empresa vea valor en su propuesta. Y cuando la empresa ve valor, todo el mundo gana.

No olvidemos la rotación de personal y la deserción. Ambos temas también ocasionan problemas en el presupuesto de seguridad de TI[12] -¿recuerdan los recursos y capacidades? Perder a un miembro experto de la fuerza laboral de seguridad de TI presenta un riesgo mayor para toda la organización. ¿Tiene una estrategia de retención?

[1] Fuente: http://www.cio.com/article/3031644/leadership-management/how-to-convince-the-cfo-of-the-budgetary-security-need.html?token=%23tk.CIONLE_nlt_cio_security_2016-02-12&idg_eid=0f3e0907b81179ebb4f3b209b6424bae&utm_source=Sailthru&utm_medium=email&utm_campaign=CIO%20Security%202016-02-12&utm_term=cio_security#tk.CIO_nlt_cio_security_2016-02-12; marzo/2016

[2] Fuente: http://searchsecurity.techtarget.com/Advice-on-IT-security-budget-management; marzo/2016

[3] Fuente: http://www.securityweek.com/security-budgets-are-are-we-spending-wisely; marzo/2016

[4] Fuente: http://www.gtec.ca/it-security-where-should-the-money-go/; marzo/2016

[5] Fuente: http://www-03.ibm.com/industries/ca/en/healthcare/documents/IDC_Canada_Determining_How_Much_to_spend_on_Security_-_Canadian_Perspective_2015.pdf; marzo/2016

[6] Fuente: http://www.securityweek.com/enterprises-overly-reliant-perimeter-based-defenses-survey; marzo/2016

[7] Fuente: http://www.business.com/internet-security/ctos-and-cfos-are-finally-seeing-eye-to-eye-on-cyber-security-spending/; marzo/2016

[8] Fuente: http://fullvirtue.com/%E6%9C%80%E8%BF%91%E4%BC%81%E7%94%BB%E6%9B%B8%E3%82%92%E6%9B%B8%E3%81%84%E3%81%A6%E3%81%84%E3%81%A6%E3%82%8F%E3%81%8B%E3%81%A3%E3%81%A6%E3%81%8D%E3%81%9F%E3%81%93%E3%81%A8/; marzo/2016

[9] Fuente: http://itilv3.osiatis.es/estrategia_servicios_TI/introduccion_objetivos_activos_servicio.php; marzo/2016

[10] Fuente: http://www.slideshare.net/jack_caceres/itil-slc-fundamentos-59542559; marzo/2016

[11] Fuente: https://community.rapid7.com/community/infosec/blog/2015/11/02/security-budget-tips-from-cisos-for-cisos; marzo/2016

[12] Fuente: http://www.gtec.ca/managed-security-service-provider-strategy-mitigates-cyber-risk-created-by-cybersecurity-workforce-and-technology-gap/; marzo/2016